Sicurezza sul lavoro: sperimentati al Tecnopolo 3 sistemi di tracciamento

Nel 2020 al Tecnopolo Bologna CNR sono stati sperimentati tre sistemi di tracciamento per garantire la sicurezza sul lavoro e prevenire assembramenti pericolosi per il contagio da Covid-19.

In tutti e tre i casi il sistema messo a punto dai ricercatori del Tecnopolo si compone di:

- Un radio dispositivo portatile (beacon BT, tag WiFi, telefono mobile) da agganciare alla persona/asset da monitorare

- Uno o più gateway fissi che si occupano della lettura dei dispositivi al punto 1

- Un minicomputer in grado di raccogliere, registrare, interpretare e ordinare i dati e renderli fruibili all’interno del network locale (LAN) come pagina web.

- Un database su Cloud a garanzia della permanenza dei dati e per renderli consultabili anche da remoto.

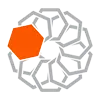

Il primo sistema di tracciamento per la sicurezza sul lavoro è il più semplice ed economico e non necessita di alcuna infrastruttura perché si basa sull’utilizzo della rete wifi locale. Nel caso della palazzina del Tecnopolo, il software di controllo degli Access Point wifi viene interrogato dal minicomputer e, con una cadenza a piacere (nella sperimentazione l’intervallo era di 1 minuto), si ottiene la lista di tutti i dispositivi connessi alla rete wifi (riconosciuti per mezzo del MAC Address), a quale access point sono collegati e con quale potenza (RSS). La sperimentazione, della durata di sei mesi, è stata svolta grazie alla partecipazione volontaria del personale dei due consorzi Mister e Proambiente che ha dato il consenso al monitoraggio dei propri telefoni cellulari. Tale monitoraggio si è limitato ai soli spazi dell’edificio Tecnopolo e ha fornito esclusivamente informazioni sulla presenza e sulla localizzazione approssimata della persona (distanza dall’access point). In una applicazione reale i telefoni cellulari potranno essere sostituiti da appositi tag wifi in corso di progettazione. Questo sistema si è dimostrato molto robusto e preciso, purché il telefono/tag sia acceso e agganciato alla rete. Oltre alle applicazioni per monitorare il distanziamento tra le persone, è ideale per il controllo accessi e per applicazioni nell’ambito della sicurezza (esempio, controllo personale in caso di evacuazioni per incendio, etc…).

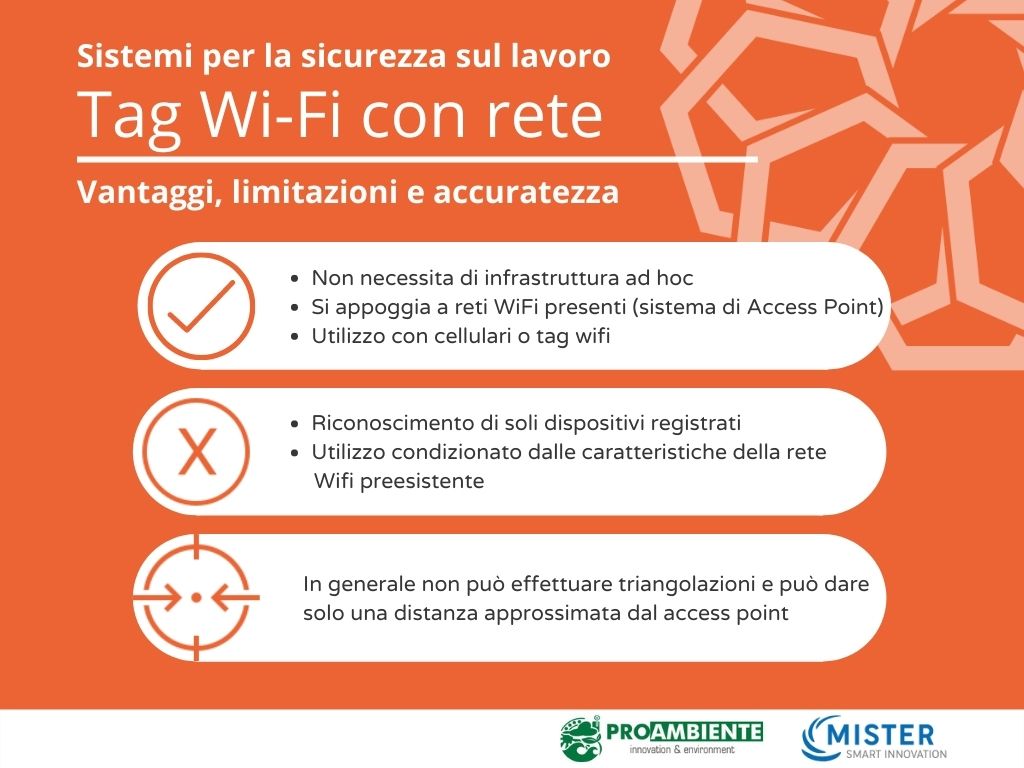

Il secondo sistema si basa sull’utilizzo di particolari schede wifi che supportano la funzionalità “monitor mode”, una modalità che permette ad un gateway di intercettare i segnali radio trasmessi dai dispositivi mobili (o da opportuni tag wifi), senza la necessità che questi ultimi siano connessi alla rete. Un tale apparato è in grado dunque di rilevare la presenza sia di dispositivi conosciuti sia sconosciuti e determinarne anche la distanza dal ricevitore, purché questi abbiano il wifi attivato. Il test di questo sistema per la sicurezza sul lavoro si è svolto in parallelo al precedente e si è rivelato altrettanto robusto anche se non ha garantito la completa tracciabilità di tutti i dispositivi monitorati. In compenso ne sono evidenti le applicazioni in situazioni dove si debbano monitorare dispositivi non registrati (luoghi pubblici, supermercati, mense, ecc.).

Il terzo sistema si basa sull’utilizzo di beacon BLE. In questo caso bisogna dotarsi di gateway BLE (ricevitori) che possono essere dislocati nell’ambiente da monitorare, mentre le persone/oggetti devono essere dotati di un beacon/tag. Il tag è sempre acceso e una piccola batteria può durare da sei mesi ad un anno. La strumentazione è disponibile commercialmente e ha costi contenuti. Abbiamo sperimentato una piccola rete con tre gateway (con una copertura di circa 100 mq) che monitoravano due tag. La lettura della potenza RSS di un tag da parte di ciascun gateway permette di conoscerne la posizione nello spazio. Tradizionalmente si utilizzano algoritmi di triangolazione, mentre nella nostra sperimentazione abbiamo utilizzato procedure di machine learning. In linea con i dati di letteratura abbiamo ottenuto una accuratezza di localizzazione < 2-3 m, confrontabile dunque a quella del GPS in esterni. Con una opportuna dislocazione dei gateway si è anche dimostrata in via preliminare la possibilità di tracciamento 3d.

Premesso che il dispositivo beacon/tag può essere anonimo o personale (ovvero consegnato all’utente/lavoratore in modo casuale o permanente), va certamente menzionato che la localizzazione delle persone pone delle problematiche di normativa in materia di privacy. Le criticità sono certamente minori rispetto all’utilizzo di una app per smartphone, poiché il tag beacon si può immaginare che venga utilizzato esclusivamente sui luoghi nei quali si voglia tutelare la sicurezza sul lavoro applicando il controllo della posizione. Il Garante della privacy italiano è intervenuto in proposito in due occasioni, di estremo interesse considerate le applicazioni previste da questo progetto, con il provvedimento del 25 gennaio 2018 in merito alla possibilità di utilizzo della tecnologia beacon per monitorare pazienti anziani in una casa di cura e con il provvedimento del 22 maggio 2018 in merito all’utilizzo di un dispositivo beacon di sicurezza, in grado di rilevare, in caso di attivazione di un segnale d’allarme, la posizione dei lavoratori operanti in solitaria. Pur dovendo valutare caso per caso la liceità dell’utilizzo dei dati tramite la tecnologia beacon, secondo la nostra Autorità di vigilanza, l’utilizzo dei beacon è lecito per la tutela della salute e dell’incolumità delle persone, sulla base di un rigoroso bilanciamento degli interessi in gioco e deve essere preceduto dal consenso dell’interessato, nonché sottostare ad una rigorosa applicazione del principio di proporzionalità del trattamento, evitando, ad esempio, di esporre gli interessati ad una localizzazione sistematica e continua e senza conservazione degli eventi storici.

Come già detto, l’utilizzo di queste tecnologie può trovare importanti riscontri anche se applicati ad oggetti (DPI, mezzi, strumentazioni, etc…) ed in questo caso per molti ambiti non si ricadrebbe nelle problematiche connesse alla privacy.